Si vous êtes salués avec un message un matin qui a l’air que celle-ci ainsi, c’est trop tard pour toutes mesures préventives. Vous deveniez des victimes d’une attaque Ransomware. Vous êtes désormais à chaque pas que vous faites (si c’est du tout encore possible), confronte aves les informations:

¡: Les fichiers soient codés.

¡: Pour le décodage, une taxe est à payer dans Bitcoins.

Après la première seconde de frayeur respirez qu’une fois profondément et contactez votre responsable IT. Cela doit aller chercher de dernière sauvegarde. Mais aussi celle sauvegarde, Snapshots et copies d’ombre sont codées! Le dernier espoir est la vieille disque USB celle vous avez eu une fois sur le PC á la maison avec quelques donnés.

Pour ne pas être mis devant ce choix un jour, vous avez dû vérifier le point faible des mécanismes de défense et de mesures de votre IT – et les supprimer ensuite à temps. Le bon vieux principe est valable : « faire l’un – ne pas laisser l’autre ». Votre stratégie de défense devrait contenir des éléments actifs et aussi passifs. Donc non seulement empêcher la malware Dans un passé récent, nous avon de entrer, aussi un rétablissement du système après une attaque couronnée de succès.

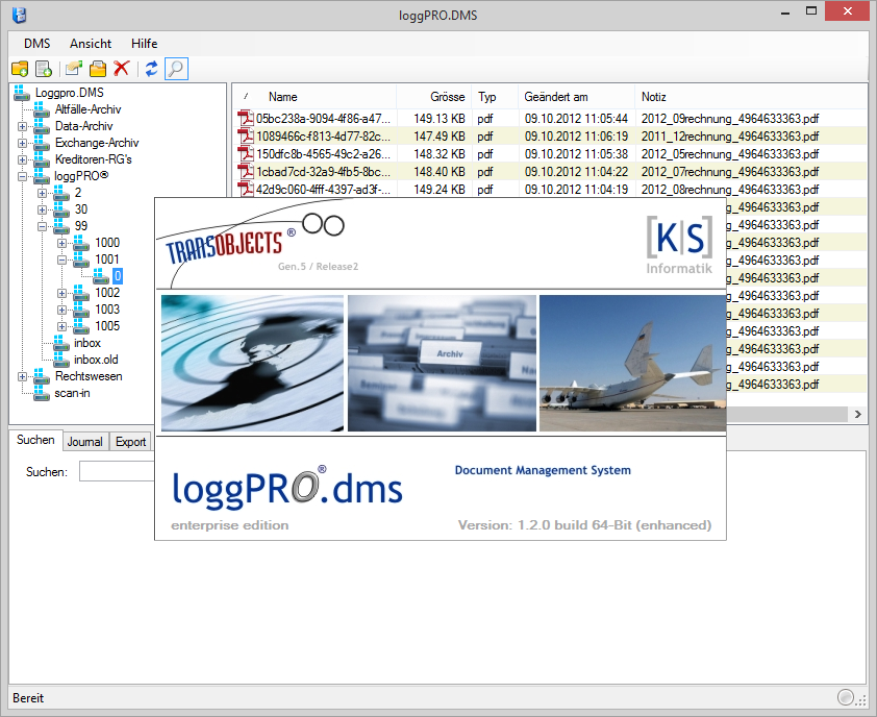

Nous avons vécues des attaques Ransomware agressif et malheureusement, à la fin, couronnées des succès. Nous avons constaté, que l’attention de l’Exploits d’abord s’adressé à les sauvegardes, Snapshots et copies d’ombre. Celles-ci ont été codées ensuite d’abord. Un rétablissement est impossible avec cela. Aux toutes attaques les données dans les bases de données transObjects® échappaient complètement. Parce que l’accès à cela est seulement possible avec des procès-verbaux propriétaires et secrets. Mais même les attaques directes sur la base de données restaient inefficaces.

Ces expériences poussaient nos révélateurs à résumer tout le caractéristiques de sécurité dans le « catcheur transObjects®-RW ». Cet outil peut assurer la sécurité passive et l’active de votre IT. Elle peut aussi faire fonction de complément aux mécanismes restants. Nous aimons discuter les options pour vous et vos IT avec vous.