Wenn Sie eines schönen Morgens – normalerweise Montagmorgens – mit einer Message „begrüßt“ werden, die so ähnlich aussieht, wie die nebenan abgebildete, dann ist es zu spät für jegliche Präventivmaßnahmen. Sie sind einer sog. Ransomware-Attacke zum Opfer gefallen…👿 Von nun an werden Sie bei jedem Schritt, den Sie tun (sofern es überhaupt noch möglich ist), mit dieser Info konfrontiert: Die Files seien verschlüsselt und für deren Entschlüsselung sei eine Gebühr in Bitcoins an die hinterlegte Adresse zu bezahlen. Es wird Ihnen auch fairerweise angeboten, die Güte der so angebotenen „Dienstleistung“ noch vor der Zahlung testen zu können! 😮 Nun ja…

Nach der ersten Schreckenssekunde atmen Sie erst einmal tief durch und kontaktieren in aller (trügerischen!) Ruhe Ihren IT-Verantwortlichen, denn schließlich gibt es genügend Backups und da soll er die einfach mal schnell zurückspielen und gut ist es. Doch dann kommt eine weitere Schreckenssekunde, die sich wie eine Ewigkeit anfühlt: auch die Backups, Snapshots, Schattenkopien und was auch immer sind… verschlüsselt!

Die letzte Hoffnung ist die alte USB-Platte, an die Sie sich erinnern, als Sie früher mal ein paar Daten auf den Home-PC rüber genommen hatten. OK, es sind welche da, aber nur ganz wenige und auf einem sehr alten Stand. Also doch zahlen? Einfach so ins Ungewisse? Fürwahr eine schauderhafte Lösung.

Um nicht irgendwann einmal vor diese „Wahl“ – die ja eigentlich gar keine ist… 👿 – gestellt zu werden, sollten Sie rechtzeitig die Abwehrmechanismen und -Maßnahmen Ihrer IT auf mögliche Schwachstellen abklopfen und diese dann ggf. tunlichst beseitigen. Hier gilt der gute alte Grundsatz, „das eine tun – das andere nicht lassen“. So sollte Ihre Abwehrstrategie nach Möglichkeit sowohl aktive als auch passive Elemente beinhalten, also sowohl das eindringen der Malware verhindern, als auch eine zügige Wiederherstellung des Systems nach erfolgreicher Attacke ermöglichen. Denn am Ende sind nur jene auf der sicheren Seite, die den Ernstfall mit einkalkuliert haben.

Gerade in jüngster Vergangenheit haben wir einige sehr ausgefeilte und am Ende leider erfolgreiche Ransomware-Attacken erlebt. Dabei haben wir feststellen müssen, dass – im Gegensatz zu früheren Versionen der Ransomware – das Augenmerk der Exploits zunächst etwaigen Backups, Snapshots, Schattenkopien etc. galt. Diese wurden dann auch quasi „vorneweg“ verschlüsselt, so dass eine Wiederherstellung hieraus unmöglich gemacht wurde – freilich ohne groß aufzufallen. Und so fanden die Betroffenen ihr System vollständig verschlüsselt vor ➡ und die letzte Hoffnung bestand in der Tat in der berühmten „alten“ USB-Festplatte, auf die zuvor vielleicht mal was gesichert worden war…

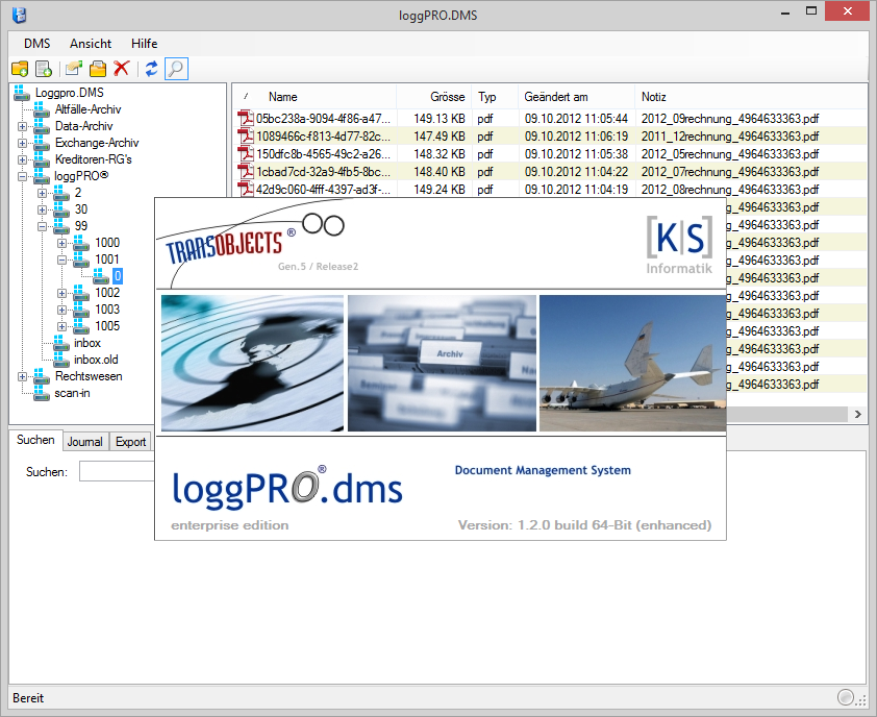

➡ Was allerdings bei all den Attacken aufgefallen ist, war die wenig verwunderliche Tatsache, dass die in den transObjects®-Datenbanken abgelegten Daten von all den Attacken vollständig verschont blieben. „Wenig verwunderlich“ deshalb, weil der Zugriff hierauf nur gem. proprietärer und geheim gehaltener transObjects®-Protokolle möglich ist. Aber selbst die direkten Attacken auf die Datenbank-Instanzen blieben wirkungslos – erst recht wenn diese „demilitarisiert“ waren und womöglich noch unter Linux betrieben wurden.

Diese Erfahrungen veranlassten unsere Entwickler dazu, all die Sicherheitsfeatures in dem „transObjects® RW-Catcher“-Package zusammen zu fassen. Dieses Tool kann die passive wie auch die aktive Sicherheit Ihrer IT ausmachen – genauso kann es als Ergänzung zu den übrigen Mechanismen und Maßnahmen fungieren. Gerne erörtern wir mit Ihnen die sich daraus ergebenden Optionen für Sie und Ihre IT.